本記事は、NEWTON CONSULTINGの記事を参考に掲載しております。

現在、サイバー攻撃の高度化は止まらず、脅威アクターによる国家レベルのサイバー攻撃が増加しています。日本でも宇宙航空研究開発機構(JAXA)が複数回のサイバー攻撃を受け大量の情報漏洩に繋がった可能性が報じられています。特に、官公庁や大手企業にとって悩ましいのがサプライチェーン攻撃です。この攻撃は、標的となる組織には直に攻撃を行わず、標的よりもセキュリティ対策が弱い標的の取引先や関連企業、標的が利用するサービスなどを経由して標的の機密情報などを窃取しようとします。

米民間企業セキュリティ・スコアカード(SSC)の調査では、日本におけるサイバー攻撃の半数がサプライチェーン攻撃であると公表されており、今後も多くの被害が出ることが予測されます。防衛産業は我が国の安全保障の観点で極めて重要であり、サイバー攻撃からの厳格な防御が求められます。このような背景を受け、日本の防衛省は、防衛関連企業に対するサイバーセキュリティ基準として「防衛産業サイバーセキュリティ基準」を2022年4月に整備し、2023年度より運用を開始しました。防衛産業サイバーセキュリティ基準を満たすための勘所は第一に「保護すべき情報の適切な管理」となりますが、このほか防衛省が提供している「防衛セキュリティゲートウェイ」や費用助成などの支援策の活用も重要となります。

防衛産業サイバーセキュリティ基準について述べます。

防衛産業サイバーセキュリティ基準とは

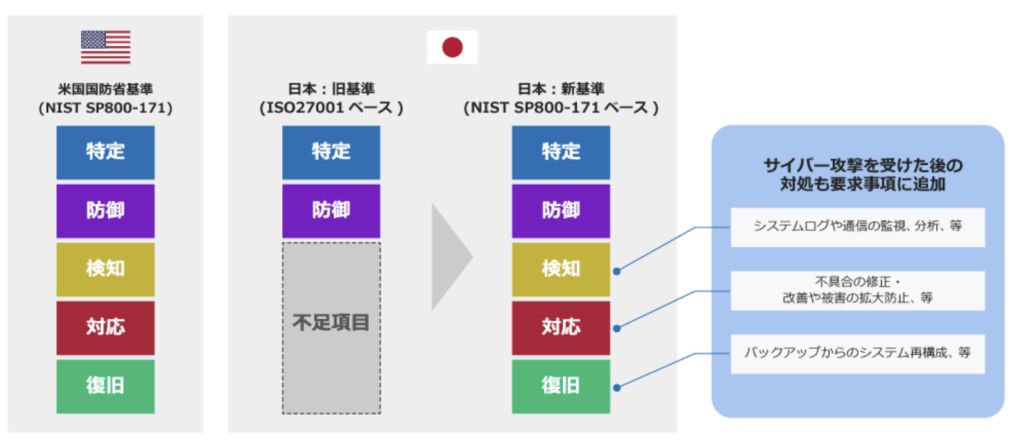

防衛産業サイバーセキュリティ基準(以下、新基準)とは、国の防衛装備品の管理や調達を担う防衛装備庁が旧基準(「装備品等及び役務の調達における情報セキュリティの確保について」)に追加して新たに特約条項として整備した基準(正式名称:装備品等及び役務の調達における情報セキュリティの確保に関する特約条項)で、2023年度より適用が開始されています。この新基準は、米国立標準技術研究所(NIST)が公開したガイドライン「NIST SP800-171(以下、NIST171)」を参考にしており、ほぼ同様の水準を調達先(サプライチェーン)に求めるものです。旧基準は、日本でも多くの企業で導入されているISO27001(ISMS)の防御を主眼としていましたが、新基準はNIST171を参考にした検知、対応、復旧の3つの要素を追加しています。

- 検知:サイバーセキュリティイベントの発生を検知するための適切な対策・対応の実施等

- 対応:サイバーセキュリティインシデントに対処するための適切な対策・対応の実施等

- 復旧:バックアップからのシステム再構成(復旧)等

これらの観点は、高度化するサイバー攻撃を完全に防ぐのは困難であるという前提のもと、サイバー攻撃を受けた際に被害を最小限に抑える上で必要不可欠なものです。また、基準の作成に当たっては、特に日本の風土や日本語の構造も考慮して、だれが行うべきか主語を明確にした記載が徹底されています。さらに、体制・役割・責任の明確化に加え、物理セキュリティやセキュリティ監査、防衛省監査の項目などがNIST171と比較すると強化されています。新基準の導入により、現在のサイバー空間を取り巻く環境に合わせたアップデートが行われたといえるでしょう。

防衛産業サイバーセキュリティ基準の構成

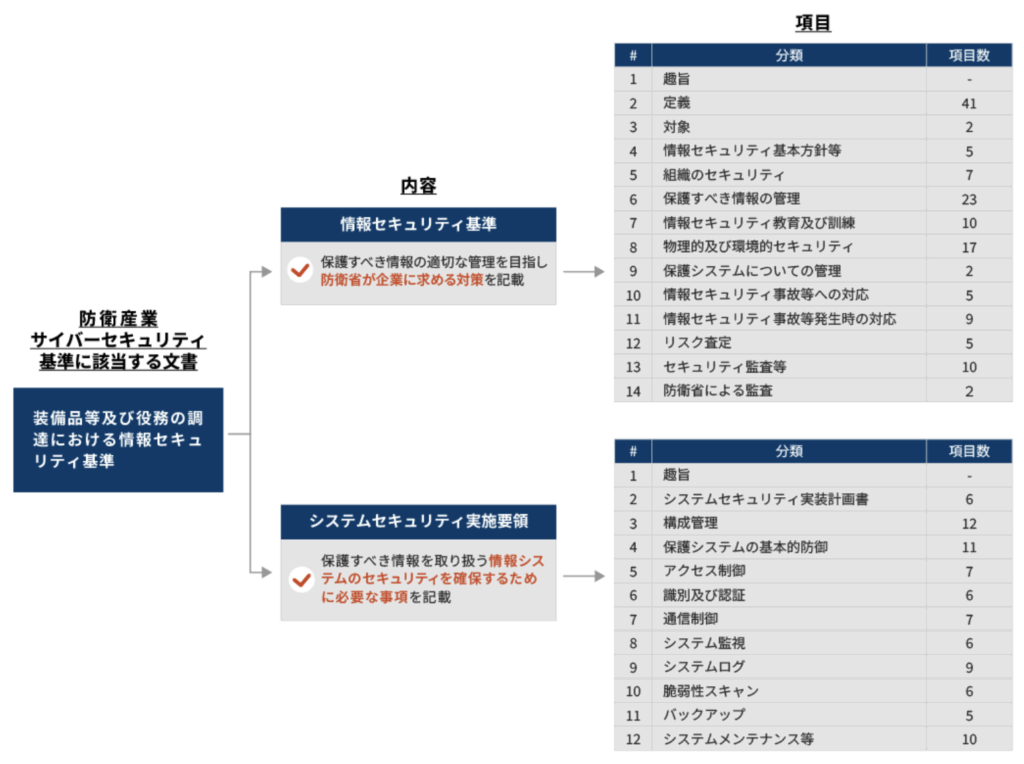

新基準で求められることは、一言でいえば「保護すべき情報の適切な管理」です。保護すべき情報とは、装備品等および役務の調達に関する情報のうち、防衛省が企業に保護を求める情報として指定したものを指します。 この「保護すべき情報」を保護するために、新基準では、「装備品等及び役務の調達における情報セキュリティ基準(以下、情報セキュリティ基準)」および「装備品等及び役務の調達における情報セキュリティの確保に関するシステムセキュリティ実施要領(以下、システムセキュリティ実施要領)という2つに分けて、具体的に基準に準拠するために必要な内容が公表されています。

情報セキュリティ基準では、保護すべき情報の適切な管理のために防衛省が求める対策が明示されており、ルールやガバナンスの整備が求められます。一方で、システムセキュリティ実施要領は情報システムのセキュリティを確保するために必要な事項が定められています。これらについてさらに解説した補足資料も公開されています。

| 防衛省から公開されている関連資料 | |

|---|---|

| 資料名 | 資料概要 |

| ① 装備品等及び役務の調達における情報セキュリティの確保に関する特約条項 | 企業が防衛省と契約を履行する際の特約条項文面保護すべき情報の取扱い情報セキュリティ基本方針等契約履行にあたり遵守すべき内容が記載されている |

| ② 装備品等及び役務の調達における情報セキュリティ基準 | 防衛産業サイバーセキュリティ基準について解説した資料について記載されている【別紙】情報セキュリティ基準【付紙】システムセキュリティ実施要領 |

| 装備品等及び役務の調達における情報セキュリティ基準の解説 ① | 情報セキュリティ基準についての解説資料 |

| 装備品等及び役務の調達における情報セキュリティ基準の解説 ② | システムセキュリティ実施要領についての解説資料 |

| 出典:防衛装備庁の資料 |

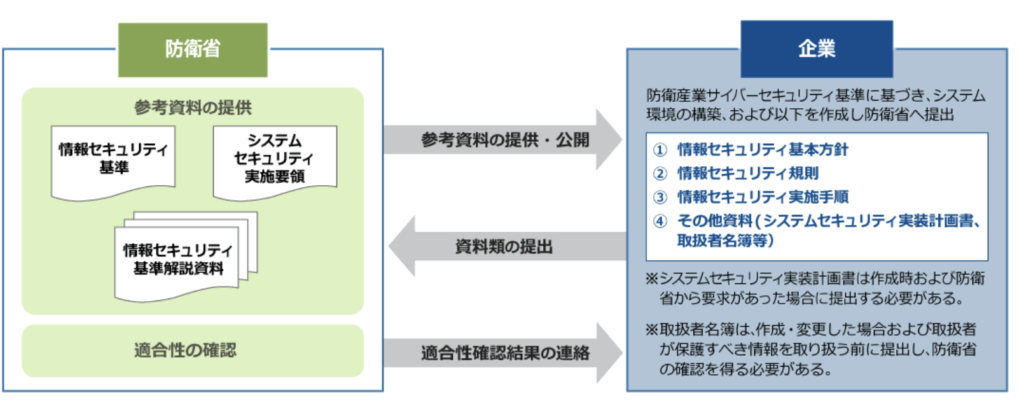

これらの基準に準拠していることを示すため、防衛省との調達契約を希望する企業は、以下の資料類を防衛省に提出することが求められています。

- ① 情報セキュリティ基本方針

- ② 情報セキュリティ規則

- ③ 情報セキュリティ実施手順

- ④ その他資料(システムセキュリティ実装計画書や取扱者名簿等)

4つの資料がすべて適合していると認められる場合、新基準への準拠が認められます。

防衛産業サイバーセキュリティ基準準拠のポイント

新基準で押さえておくべポイントは大きく以下の4つです。

① 保護すべき情報の分離・隔離

新基準に適合する上で重要な観点は、保護すべき情報とそれ以外の情報(一般の業務情報等)を取扱うネットワークを分離することです。分離することで、保護すべき情報が誤って閲覧されるリスクを下げることができます。また、完全に分離しない場合でも、保護すべき情報のネットワークセグメントを分割し、多要素認証の導入やセグメントの入りと出の通信の監視などによりセキュリティを担保する必要があります。

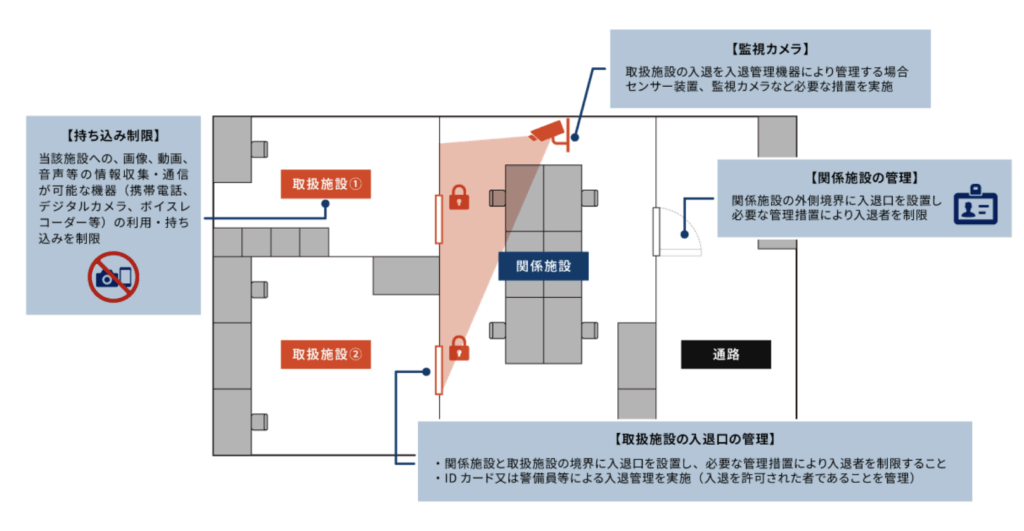

② 物理セキュリティの実装

新基準は、サイバーセキュリティという名を冠しているものの、物理的なセキュリティの実装が必須です。例えば、施設については、オフィス全体を表す「関係施設」と保護すべき情報を実際に取り扱う部屋の「取扱施設」を明確に定義し、それぞれに対策が必要です。「取扱施設」については、監視カメラの設置、入退口の管理、持ち込み制限などが求められます。

③ 防衛セキュリティゲートウェイの活用

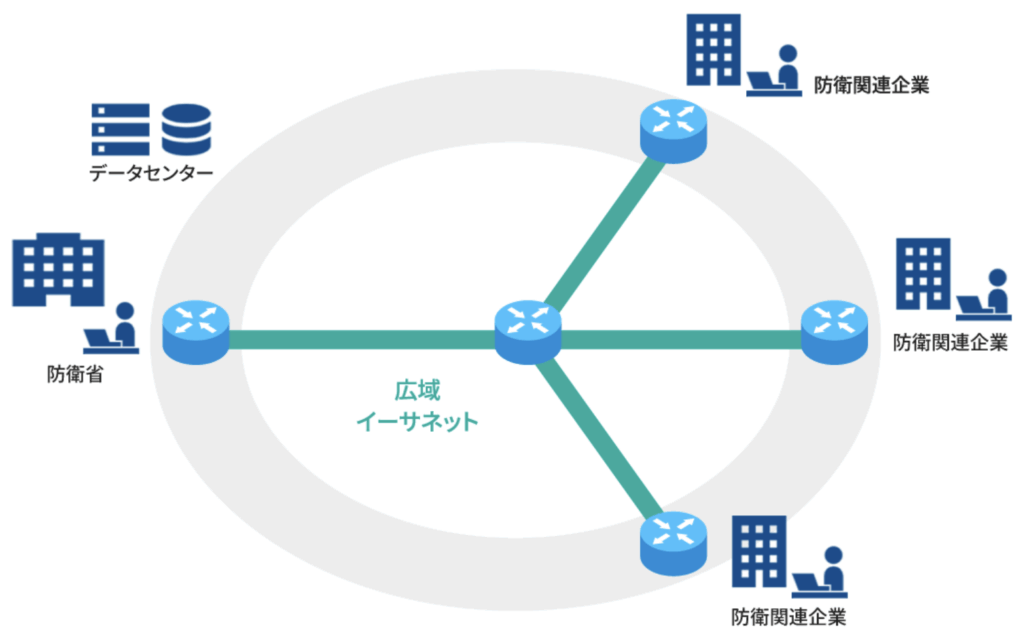

新基準準拠のためには防衛省や自社のサプライチェーンとのセキュアな通信環境が必要となりますが、個社にて設備を導入したり、サービスを検討・導入するのは大変です。そこで防衛省は防衛セキュリティゲートウェイ(Defense Security Gateway:DSG)を整備しています。DSGとは、保護すべき情報を防衛省と防衛関連企業の間で、電子データとして安全かつ効率的に共有するための通信基盤です。防衛省側が新基準に準拠したクラウドサービス基盤を整備・提供することで、防衛関連企業との保護すべき情報のやり取りが安全になるとともに、防衛関連企業側での導入コストなども低減できる仕組みです。

DSGの利用には、申請から数ヶ月~半年程度の期間が必要となるため、利用希望のある企業は早めに申請しておくことをお勧めします。

④ 費用負担

新基準に適合するためには上述したようなネットワークの分離や施設における物理セキュリティの確保など、実装する企業側に費用的な負担が発生します。これを支援するため、防衛省が防衛関連企業側の対策費用等を負担する仕組みとして「君シカオラン」があります。新基準に関する費用は、自組織のセキュリティ状況の分析やギャップを特定する「脆弱性調査」を実施するための費用と、特定されたギャップを埋めるための対策を実装するための費用の2種類を申請することが可能です。

脆弱性調査では、自組織の状況分析やギャップ分析にかかるコンサルティング費用などが該当し、その他費用では、保護すべき情報を取扱う専用PCや監視カメラの導入など、対策の実装に必要となる費用を申請することができます。申請した費用の妥当性はチェックがありますし、適合後の報告も必要となりますが、コンサルティング費用まで負担が認められる画期的な仕組みであり使わない手はありません。

予想される今後の動向

高度化するサイバー攻撃に対し、今後サプライチェーンに対するセキュリティ要求は強まることは確実で、その先駆けが防衛産業サイバーセキュリティ基準です。一見、自組織には関係ないと思っても、提供している製品・サービスが知らず知らずのうちに防衛産業のサプライチェーンに組み込まれている可能性もあります。自組織の製品・サービスが防衛産業と関連しているか確認するとともに、新基準の内容を確認し、自組織が満たしていない要件がないかを調べてみましょう。

また、防衛産業に限らず、今後NIST171をベースとしたセキュリティ要求は様々な場面で強まると想定されます。セキュリティ強化に向けて、NIST171の内容と照らし合わせ、今後のセキュリティ対策を検討しておくことをお勧めします。

参考情報

日本のサイバー被害、半数が「取引先経由」 米民間調査

コメント